忘记密码时的恢复

当你启用了 auth 插件但因故无法登录控制台,你可以尝试以下操作

找到你的 Koishi 实例目录

Koishi Desktop 和 Koishi Android 这样找

Docker 和 模板项目

docker exec - it /bin/sh 进去用 vi 改

模板项目(开发环境)koishi.yml 就在文件夹第一层

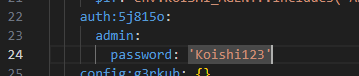

编辑 koishi.yml,找到带有 auth 的行

修改单引号中的内容,这是你登录的密钥

随后即可按上方的操作登录你的控制台